LA ESTAFA CRYPTO DE JAVIER MILEI: CRONOLOGÍA DE LOS HECHOS

«La Argentina Liberal crece!!! Este proyecto privado se dedicará a incentivar el crecimiento de la economía argentina, fondeando pequeñas empresas y emprendimientos argentinos. El mundo quiere invertir en Argentina. $LIBRA»

Imagen artificial como dramatización creada con GROK AI

Imagen artificial como dramatización creada con GROK AI

Con esta publicación, JAVIER MILEI animaba a sus millones de seguidores en las redes sociales a invertir en un supuesto proyecto cripto para incentivar la economía de proyectos privados que haría ricos a sus seguidores. Bueno, realmente ha sido así, al menos para 9 cuentas cripto que han sacado casi 90 millones de beneficio.

A VUELTAS CON EL SMISHING, ¿TENGO SOLUCIÓN?

Supongo que, como muchos otros profesionales de la ciberseguridad, reflexiono continuamente sobre si todos los actores implicados en el ecosistema tecnológico pueden de manera proactiva combatir las amenazas más relevantes que afectan a la sociedad en términos de seguridad digital. Año tras año, las cifras son cada vez más alarmantes y, a día de hoy, la situación no parece que vaya a mejorar en el corto plazo. Por ello, es necesario encontrar soluciones creativas que, dentro de la legalidad vigente, permitan proteger a los ciudadanos y garantizar sus derechos de conexión digital.

Es evidente, y supongo que la mayoría de los que lean esto lo tendrán claro, que las principales amenazas actuales están basadas en técnicas de ingeniería social como el phishing, vishing o smishing. Estas técnicas requieren cada vez menos conocimientos tecnológicos, pero implican una mayor sofisticación en las tácticas de manipulación de las víctimas.

Paradójicamente, estamos viendo un fenómeno cada vez más inquietante: muchos cibercriminales están comenzando a hacerse pasar por los propios equipos de ciberseguridad de las entidades que suplantan. Con el pretexto de «ayudar» a la víctima a evitar una estafa inexistente, logran que esta les otorgue acceso a sus cuentas o activos, consumando así el ciberdelito. En muchos casos, las consecuencias son trágicas, lo que subraya el nivel de manipulación y daño que estas técnicas pueden provocar.

Al mismo tiempo, no resulta difícil pensar que muchas empresas de telecomunicaciones (Telcos), por ejemplo, disponen de una inteligencia extremadamente amplia sobre recursos web maliciosos, como dominios o nombres de host utilizados por estos delincuentes. Sería lógico pensar que estas Telcos podrían bloquear fácilmente los intentos de conexión a estos sitios maliciosos ya identificados.

Sin embargo, aquí surge el problema: bloquear estas conexiones, al menos en el contexto legal español, choca frontalmente con el derecho de acceso a las comunicaciones garantizado por nuestra legislación. Sin una autorización expresa del usuario, no se puede bloquear el acceso a un recurso malicioso, por ejemplo un enlace web en un email, aunque se tenga plena constancia de su naturaleza y del riesgo que supone. Por ejemplo, el bloqueo a nivel de DNS estaría en conflicto con el Reglamento (UE) 2015/2120, que establece las normas para garantizar el acceso abierto a Internet. Este reglamento prohíbe a los proveedores de servicios de Internet (ISP) bloquear o limitar el acceso a contenido, aplicaciones o servicios específicos, salvo en casos concretos como:

- Cumplimiento de órdenes judiciales, como los bloqueos recientes a redes de IPTV contra la piratería de eventos deportivos en España

- Preservación de la integridad y seguridad de la red.

- Mitigación de congestiones temporales.

Sin embargo, se me ha ocurrido qué puede que exista una solución legal para permitir estos bloqueos que no viene tanto en la parte de ciberseguridad sino de la de propiedad intelectual.

Veamos un ejemplo de SMShing: (gracias Monty @xMontyGG)

En este ejemplo, observamos un intento de suplantación del exchange de criptomonedas BINANCE, en el que se incita al usuario a ponerse en contacto bajo la falsa alerta de que su sesión ha sido iniciada desde un dispositivo remoto. Por supuesto, este supuesto peligro es completamente ficticio.

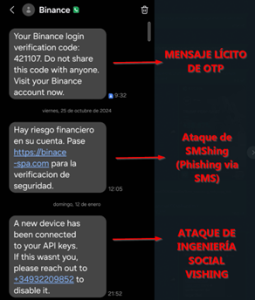

Una cuestión crítica que aprovechan los ciberdelincuentes en este tipo de ataques es que el modo conversación en las aplicaciones de SMS agrupa mensajes fraudulentos junto con los mensajes legítimos enviados por la entidad suplantada. Esto los hace aún más creíbles tanto en dispositivos Android como en iOS.

Este problema surge porque las plataformas de envío de SMS masivos permiten personalizar ciertos campos en los mensajes, uno de los cuales es el campo Remitente (Sender ID). Este campo puede configurarse con un nombre alfanumérico de hasta 11 caracteres (sin espacios ni símbolos), como por ejemplo: «BANCOPEPITO». Esto facilita que los atacantes logren que sus mensajes fraudulentos aparezcan en la misma conversación que los legítimos, aumentando así su efectividad y engañando a las víctimas con mayor facilidad.

Resumiendo el problema:

- Cualquiera puede enviar un mensaje a nombre de «BANCOPEPITO», por ejemplo.

- Si el receptor del mensaje usa ese servicio, su terminal agrupará por el “Sender ID” y lo verá junto a mensajes lícitos previos de «BANCOPEPITO».

Captura real de mi móvil con 2 ataques SMSHING distintos

Captura real de mi móvil con 2 ataques SMSHING distintos

Nótese la errata “BINACE” en el enlace para eludir otros sistemas de detección

Como se puede apreciar, este es un cóctel tan perfecto como simple (y barato) que los ciberdelincuentes están explotando de manera masiva para apoderarse de los activos financieros de las víctimas.

Ahora bien, identificado el problema, veamos la POSIBLE SOLUCIÓN:

La clave está en determinar si las Telcos pueden crear una lista blanca de números pertenecientes a las empresas que suelen ser víctimas de estas suplantaciones, principalmente bancos, aseguradoras y otras entidades financieras. De esta forma, cualquier intento de uso no autorizado de la marca, como en el caso del ejemplo con BINANCE, podría ser bloqueado sin vulnerar los derechos del usuario destinatario del mensaje fraudulento. Esto se basaría en las leyes que protegen a las marcas frente a usos no autorizados, más aún cuando están relacionados con un potencial delito.

Las Telcos podrían etiquetar automáticamente y/o bloquear un mensaje como no autorizado si el número desde el que se envía el SMS no figura en la lista blanca asociada a esa entidad legítima, ligando el uso de un término con propiedad intelectual sólo a números autorizados de teléfono. Esta solución no solo sería fácil de implementar, sino también increíblemente económica y eficiente. Además, ayudaría a mitigar los problemas de reputación que enfrentan las entidades suplantadas, que frecuentemente reciben las quejas de las víctimas. Es evidente que estas entidades serían las primeras interesadas en colaborar con este mecanismo de bloqueo.

Para hacer un símil, nadie puede fabricar una camiseta y estampar el logotipo de una marca registrada, ya que este está protegido por derechos de propiedad intelectual. Más grave aún sería intentar vender esa camiseta haciéndola pasar por un producto legítimo del fabricante, lo que constituiría un delito de falsificación.

¿Qué opináis?

¿Es factible?

¿Es una solución acertada?

¿se os ocurren alternativas o mejoras?

* Algunos gobiernos permiten a las telcos bloquear dominios maliciosos como parte de la seguridad nacional o ciberseguridad.

Andrés Naranjo “XXL”

PYMES, Verano y CiberSeguridad de Toalla

Dicen que no hay ciencia sin sesgos, y que todo conocimiento está inequívocamente impregnado de quien lo lleva a cabo por su condición humana. Y a menudo, hacemos cosas irracionales por simple costumbre y por el “siempre se ha hecho así” sin valorar si realmente nuestro esfuerzo servirá para algo, o si de alguna forma hay alguna oportunidad de lograr el objetivo deseado.

Es por eso, que me gustaría recapacitar en este artículo, de forma fresca y veraniega (que estamos a finales de Agosto) acerca de las medidas de ciberseguridad que no se adoptan en la mayoría de PYMES, a veces por pereza, a veces por desconocimiento del impacto real sobre nuestro negocio de un ciberataque exitoso, o simplemente por pura carga de trabajo que nos absorbe en otras tareas.

Pero volvamos a los sesgos y costumbres: ¿Recordáis cuando estamos a pie de playa y dejamos nuestras pertenencias en la arena? ¿Qué hacemos todos? Cogemos la “super-toalla protectora” y cubrimos esas pertenencias cuando vamos al agua. Pensando en frío ¿de verdad creemos que esto nos protege algo que no sea del sol? Sí, todos creemos que, al no estar a la vista, estarán más seguras. Y ¿de verdad es así? De hecho, después de haber pasado muchos años de mi carrera en seguridad física, ya os puedo adelantar que no, ya que alguien podría llevarse una bolsa con todo su contenido, sin que nadie vea precisamente, que esa bolsa estaba antes en el suelo. Esto de “tapar” las cosas y pensar que así están seguras es lo que en ciberseguridad llamamos “seguridad por oscuridad u ocultación”: Lo que no se ve, no está en peligro. FALSO.

De hecho, en internet hay multitud de recursos para encontrar recursos expuestos y vulnerables, desde los habituales “Google dorks” que tanto en Google como en otros buscadores nos permiten hacer búsquedas específicas, bien sea de webs no actualizadas y con problemas de seguridad conocidos, a impresoras conectadas en redes no segmentadas que nos dan acceso a toda la red local, pasando por un sinfín de cosas interesantes que puede uno encontrarse. Tambien está Shodan, el más conocido de todos los buscadores de dispositivos de Internet, u alternativas como FOFA, Censys , Oshadan u ZoomEyeque localizarán por nosotros tipos de dispositivos por sistema operativo (y versión), IP, puerto, y un largo etc… Y como no, a cada San Benito le llega su San Martín, y cada 0day le llega su exploit, que cada día hace más rápido y más barato lanzar servidores desde la nube, si queremos más rápido aún, para recorrer todo el rango de direcciones IPv4 en busca de una vulnerabilidad completa, con herramientas tipo “mass scanner”. Recomiendo leer este ejemplo de mi compañero @CésarFarro respecto a la vulnerabilidad bautizada como “BlueKeep” del RDP:enlace.

A menudo, como profesional de la ciberseguridad, responsables de PYMES me han preguntado “pero ¿quién me va a atacar a mí?”. Y la respuesta es “cualquier cibercriminal que descubra que se puede y es rentable”. De modo que, si en algún momento te has formulado esa pregunta, la estrategia de ciberseguridad en tu empresa ya sabemos que no es la correcta. Incluso como usuario, tampoco. Tus dispositivos, tus datos, tus credenciales, tus correos, tus fotos y un largo etc.., tienen valor para los cibercriminales. Análisis realizados por nuestros expertos en ElevenPaths sobre PYMES predicen que 1 de cada 3 PYMES podría cerrar en los próximos 2 años por un problema derivado de la ciberseguridad, cifra que con la actual situación bajo pandemia, puede ser dramática. De modo que toca plantearse si estamos en el lado de los que se preguntan a quienes interesamos o estamos en el de los que tenemos un plan para preveer un ciberataque, ya que a menudo decimos que sólo hay 2 tipos de empresas, las que son atacadas y las que no lo saben.

La única pregunta que debe hacerse es “¿Tengo un plan de ciberseguridad que asegure mi empresa ante un ataque?”. Si la respuesta es “NO” que sepa que no sólo está comprometida su continuidad de negocio sino también una posible sanción de la Agencia Española de Protección de Datos, por incumplir lo dispuesto en la LOPD-GDD y/o RGPD Europea. No es una cuestión banal.

Desde ElevenPaths tenemos productos y servicios específicos para proteger a las PYMES, para garantizar la transformación digital de las empresas y para concienciar sobre el uso responsable de la tecnología a sus empleados, además de otros muchos para garantizar la ciberseguridad de nuestros clientes. No dude en consultarnos.

No confíe su empresa a la toalla.

Andrés Naranjo @TheXXLMAN

1ª EMPRESA ESPAÑOLA CON JORNADA SEMANAL DE 4 DÍAS

Una empresa de software, primera en España en implantar la jornada de 4 días sin tocar salarios. Tras sólo unos días de entrada en vigor de esta medida ya declaran:

- Aumento en la productividad

- Satisfacción del personal que se traslada al cliente

- Mejor conciliación familiar

- Reducción del estrés

- Más tiempo libre para actividad física (imprescindible!)

Teniendo en cuenta que se han convertido en noticia, con la sóla publicidad ya será rentable. Éstas son tan sólo unas pequeñas muestras a tiro de Google :

ELMUNDO:

https://www.elmundo.es/economia/empresas/2020/01/10/5e182f40fc6c837b088b4673.html

LA VANGUARDIA:

https://www.lavanguardia.com/economia/20200110/472805073580/jornada-laboral-cuatro-dias-espana-jaen-video-seo-xt.html

Cómo nos ha dibujado el «máster Jedi supremo» en uno de los paneles de #LaChampionsDeHackers : «No se trata de cuidar de los clientes, cuida de tus empleados: Ellos cuidarán de los clientes»

De hecho, en mi profesión, la Ciberseguridad, me parece especialmente relevante este hecho, ya que adolece de uno de los peores índices de estrés. Y no es una opinión personal: 1 de cada 4 CISOs sufre severas consecuencias mentales y 1 de cada 4 termina con problemas de alcohol y/o drogas: (enlace): https://ciso.economictimes.indiatimes.com/news/cybersecurity-threats-affect-cisos-health-drives-drinking-due-stress/68683953

Así que «mis 10» a esta empresa de Sofware DelSol, con sede en Geolit, el Parque Científico y Tecnológico, en Mengíbar (Jaén) que con un cambio tan simple ha logrado tantos beneficios. Espero que más empresas tomen nota de lo fácil que es fidelizar (que no retener) a los empleados. A veces no todo es tirar de chequera, sino simplemente hacer un buen balance de «ventajas/inconvenientes» que mejoren la calidad de vida de tus empleados para que se sientan identificados con tu marca.

Seguiremos informando, permanezcan en Sintonía

@TheXXLMAN – 2020

Te fuiste la Navidad pasada, abuela

Ojalá me hubieses visto este año. Un 2019 de auténtico ensueño.

Dudé incontables veces. Pensé en si ese camino que no había andado nadie, sería el camino correcto. No fue fácil, muchos que prometieron ayuda me dieron la espalda. Otros, en cambio, me dieron sin pedir nada. Contrastes, cambios, y muchas, muchas sorpresas. Recibí mucho daño de quien decía quererme y mucho amor y respeto de quien ni siquiera conocía.

Mi vida se ha llenado de nuevos amigos y de nuevos abrazos. Y de nuevos abrazos de viejos amigos, que siguen ahí. De gente que no me conocía y deseaba abrazarme y conocerme en persona. De gente que quería hacerse fotos conmigo o invitarme a una cerveza. De muchísima gente buena, que he conocido en un montón de viajes que ahora forman parte de mi trabajo.

Pero sin duda alguna, logré lo que buscaba. Y recibí muchísimo más de lo que dí, demostrando que la vida es para los valientes, los que toman riesgos, y que quien busca resultados distintos, no puede seguir haciendo lo mismo.

Sólo espero seguir trabajando para que esté 2020 siga mereciendo todo ese cariño y reconocimiento. Trabajando durísimo, como tú siempre hiciste, abuela. Y que estés donde estés, te sientas orgullosa. Va por tí, Pepa, y por el tío Paco que tambien se nos fue este año, al que tanto quería y que siempre me apreció. Un grande que ahora alegrará con sus cantos otro lugar, supongo con su eterna jovialidad.

Estaré esta Navidad sin vosotros, pero todo mi 2020 será para vosotros. Que lo disfrutéis….

“TU CONTRASEÑA NO ES VÁLIDA”

Validación proactiva de contraseñas

Desde que el mundo es mundo y el hombre camina sobre dos pies, hay una serie de verdades universales que han acompañado a la especie humana durante todo su desarrollo. Una de ellas, muy usada por los que nos dedicamos a la seguridad de los datos, es esa de que “somos tan fuertes como el eslabón más débil”. Y de eso vamos a hablar en este post, de la debilidad, tanto de una contraseña en sí como del conocimiento del uso de tecnología de quien elige una contraseña débil.

Cierto es que la mejor manera de evitar esto es usar una tecnología de identidad que añada una capa de seguridad para que la identificación del usuario no resida solo en la dupla login/contraseña, pero hoy en día, multitud de empresas, organismos y servicios todavía se siguen basando en ese sistema sabidamente tan vulnerable.

He escrito bastante otras veces sobre el uso de contraseñas. Recomiendo especialmente ya que esta reflexión está basada mayormente en este otro artículo. Básicamente, una de las más arduas batallas de la seguridad es bastionar ese eslabón débil que es el usuario, de forma que sepa lo que significa que use una contraseña débil, o la reuse en varios servicios. En este menester juega un papel importantísimo la CONCIENCIACIÓN COMO SERVICIO (ver artículo de mi compañero @n4xh4ck5), en el que cada vez más estamos implicados las empresas de seguridad: Enseñar a nuestros usuarios a protegerse contra amenazas comunes haciendo un uso responsable de la tecnología que cada vez implica más aspectos de nuestras empresas e instituciones.

Pero ¿Por qué confiar en que no usará una contraseña muy frágil? ¿No sería mejor impedir que esto pueda tener lugar? De modo que, como buen “Doer-No-Powerpointer”, me puse a darle una vuelta de tuerca a ese PWANALIZER que ya publiqué en GITHUB, y desarrollé un PWCHECKER, para que de modo fácil e instantáneo se pueda validar con un “SI” O “NO” si vamos a aceptar una contraseña para un determinado usuario.

Resumido: El concepto (tan simple como útil) ahora consta de 2 scripts:

PWANALIZER: contrasta nuestra lista de passwords (o listas user:password) contra una serie de diccionarios comunes, que podemos añadir a nuestra lista bajo la carpeta “-dics-“ en formato txt. El más común y usado es el archiconocido RockYou.txt. Y nos dará un porcentaje de las contraseñas incluídas en esos ficheros, lo cual, depende del tamaño del fichero de diccionario, pues habrá que valorar. Tómese esto como una forma de VALORAR EL ESTADO DE CONCIENCIACIÓN DE CIBERSEGURIDAD, ya que un número muy alto de fechas, nombres propios o peor aún, de “123456” puede dejar bien claro que nuestra empresa necesita de un repaso a la ciberseguridad.

PWCHECKER: Es una validación True/False en base al código de salida de ejecución (“%ERRORLEVEL% en sistemas Windows, $? En linux) partiendo de 2 validaciones separadas:

- POLÍTICA DE CONTRASEÑAS: Si queremos que tenga una mayúscula, minúscula, números o simbolos. Estos parámetros se definen con un True/False.

- EXCLUSIÓN DE DICCIONARIO: El diccionario usado, se pasa como argumento, pudiendo usar el mencionado RockYou, o bien otro. Incluyo en el GITHUB, el diccionario de 10.000 contraseñas más comunes, uno de los pilares y más recomendables al realizar pruebas de ataque de diccionario.

En fin, eso ha sido todo, de momento. Como puede verse, a veces implementar medidas de seguridad es más cuestión de proactividad que de horas/hombre, y pequeños gestos pueden significar la diferencia entre dormir tranquilos y una terrible debacle.

Seguiremos informando. Permanezcan en sintonía.

Andrés Naranjo @TheXXLMAN

Monitorizar procesos con Telegram

Hacks para una vida fácil: Monitorizar procesos con Telegram

A menudo tengo ideas de esas que piensas que con pequeño esfuerzo, pueden resultar en una vída más cómoda, y que mejor idea que refleje el pensamiento hacker que ideas sencillas proporcionen un gran resultado.

De esa manera se me ocurrió la idea de tener monitorizados procesos en una máquina, revisar su estado y relanzarlos si estaban caídos. Recibiendo un pequeño reporte de “buenos días” siempre acerca del “status”.

El código resultante, para revisión de los procesos, lo he publicado en 5 pequeños scripts que seguro que a más de un sysadmin le hará la vida más fácil.

Podeis descargar los archivos en :

https://github.com/XXL-MAN/processmonitor

FUNCIÓN DE CADA SCRIPT:

aliases.txt Archivo de “alias”

pmonitor.sh Proceso principal, revisa el estado de un proceso y nos envia resultado via Telegram

prunbin.sh Comprueba el estado de un proceso, devolviendo 0 ó 1 (también en exit code)

prunning.sh idem, pero con cadena de texto en consola

status.sh Devuelve una lista de procesos predefinida, sirva de ejemplo

telegrame.sh Envía la cadena de texto introducida en $1 como argumento por Telegram

COMO CREAR UN BOT (Fuente: EL ANDROIDE LIBRE)

Ahora vamos a explicar paso por paso como se crea un Bot. Es muy fácil de hacer ya que Telegram se ha esforzado para que así sea. Mediante un BotFather tendremos que crear nuestro bot.

Lo que primero que tienes que hacer es dar constancia a Telegram de que quieres crear un nuevo Bot. Para ello tenemos que mandar un mensaje al BotFather (@BotFather), en concreto el de «/newbot».

Posteriormente el propio bot te preguntará por el nombre que quieres para tu bot. Importante, tiene que acabar en Bot. Ejemplo: EalBot o Eal_Bot.

Si todo está correcto, te verificará la creación de tu Bot.

Ahora es el turno de configurar la privacidad de tu bot. Escribimos «/setprivacy» y posteriormente, el nombre de tu bot mencionándolo por su nombre «@Bot». El BotFather te responderá con las opciones y puedes hacer que sólo atienda a mensajes que lo mencionen o que empiecen por un «/» con el modo ENABLED. O recibir cualquier mensaje del grupo si marcamos la opción DISABLED.

Bot creado y listo para personalizar.

Que lo disfrutéis. Nos vemos en los servers

Andrés Naranjo – Nov.19

Mercado negro de objetos de videojuegos

Ya podéis leer mi nuevo artículo en AS ESPORTS:

https://esports.as.com/firmas/Mercado-negro-items-videojuegos_0_1297970198.html

ADVANCED COMMUNITY MANAGEMENT Y GROWTH HACKING

¡Buenos días a todos! Hace tiempo que quería escribir este artículo, sobre todo para animar a aquellos a quien interese el marketing online y las posibilidades que ofrece la difusión en las RRSS, ya que son profesiones al alza y con grandes cotas de reclutamiento. Así que voy a aclarar un poco ciertos conceptos y luego pasaremos a hablar de un caso práctico de cosecha propia en Twitter ¿me acompañas?

Vamos con el glosario en primer lugar: ¿A qué llamamos Community Manager? Un CM es según Wikipedia un “Responsable de comunidad de internet”, es decir, quien maneja las redes sociales y ejecuta el plan de marketing en ésta. También de facto, se convierte en una especie de servicio al cliente online resolviendo dudas o consultas y contacto de post-venta para muchas marcas. Otra especie de “canal online” que se ha demostrado mucho más efectivo que los chat-window de las propias website de cada empresa. ¿Algo va mal? Se lo digo a la empresa por Twitter. ¿Busco algún dato de la empresa? Pues se lo pregunto por Facebook.

Interesante Curso de Ciberseguridad Gratuíto

A través de la plataforma educativa Khan Academy, Nova Labs desarrolló un curso online gratuito dirigido a adolescentes, jóvenes o cualquier usuario interesado en querer aprender qué es la ciberseguridad y que no tenga conocimientos previos. El programa está dividido en cinco módulos teóricos, donde el material es presentado a través de videos animados, y seguido de cada uno de ellos una clase práctica con preguntas y respuestas.

En la primera de las clases de este curso introductorio a la temática, el participante aprenderá la importancia que tiene la seguridad en estos tiempos y conocerá datos que le ayudarán a poner en perspectiva la importancia de estar informados en esta materia tan vinculada a nuestro día a día.

La segunda clase pone el foco en el término en inglés “

A través de la plataforma educativa Khan Academy, Nova Labs desarrolló un curso online gratuito dirigido a adolescentes, jóvenes o cualquier usuario interesado en querer aprender qué es la ciberseguridad y que no tenga conocimientos previos. El programa está dividido en cinco módulos teóricos, donde el material es presentado a través de videos animados, y seguido de cada uno de ellos una clase práctica con preguntas y respuestas.

En la primera de las clases de este curso introductorio a la temática, el participante aprenderá la importancia que tiene la seguridad en estos tiempos y conocerá datos que le ayudarán a poner en perspectiva la importancia de estar informados en esta materia tan vinculada a nuestro día a día.

La segunda clase pone el foco en el término en inglés «hacking» y explica qué es, por qué hay gente que practica el hacking en la informática. Es interesante recordar que el término hacker no está relacionado a una actitud maliciosa, sino que se utiliza para referirse a un experto en informática. Depende de cómo utilice sus conocimientos para saber si hace un uso ético o no de esa información. En esta clase el usuario aprenderá sobre las distintas motivaciones y perfiles que puede tener un hacker.

La tercera clase está centrada en la privacidad de la información y se utiliza un ejemplo para ilustrar la importancia de asegurar nuestra información personal y las posibles consecuencias que podría llegar a tener no hacerlo.

La cuarta clase es sobre códigos. Aquí los participantes entenderán la importancia del uso de comunicaciones cifradas en las comunicaciones online y cómo esto ayuda a proteger la privacidad.

Finalmente, la quinta y última clase está compuesta por un glosario que incluye términos comunes que se utilizan para describir temas recurrentes en el mundo de la ciberseguridad.

Si quieres más información, accede al curso completo de introducción a la ciberseguridad.

Recuerda que en la plataforma de Academia ESET también puedes encontrar una amplia lista de cursos online (gratuitos y de pago) sobre diferentes temas; y en nuestra categoría cursos online gratuitos encontrarás más opciones disponibles para aprender de manera gratuita.hacking” y explica qué es, por qué hay gente que practica el hacking en la informática. Es interesante recordar que el término hacker no está relacionado a una actitud maliciosa, sino que se utiliza para referirse a un experto en informática. Depende de cómo utilice sus conocimientos para saber si hace un uso ético o no de esa información. En esta clase el usuario aprenderá sobre las distintas motivaciones y perfiles que puede tener un hacker.

La tercera clase está centrada en la privacidad de la información y se utiliza un ejemplo para ilustrar la importancia de asegurar nuestra información personal y las posibles consecuencias que podría llegar a tener no hacerlo.

La cuarta clase es sobre códigos. Aquí los participantes entenderán la importancia del uso de comunicaciones cifradas en las comunicaciones online y cómo esto ayuda a proteger la privacidad.

Finalmente, la quinta y última clase está compuesta por un glosario que incluye términos comunes que se utilizan para describir temas recurrentes en el mundo de la ciberseguridad.

Si quieres más información, accede al curso completo de introducción a la ciberseguridad.

Recuerda que en la plataforma de Academia ESET también puedes encontrar una amplia lista de cursos online (gratuitos y de pago) sobre diferentes temas; y en nuestra categoría cursos online gratuitos encontrarás más opciones disponibles para aprender de manera gratuita.

Fuente: WeLiveSecurity